Single Sign-On mit Microsoft Entra ID (OIDC) einrichten

Mit minimalem Konfigurationsaufwand ermöglicht dieser Connector die Integration mit Microsoft Entra ID (früher Azure AD) für Enterprise SSO.

Für weitere Informationen über SSO und wie man SSO in Logto konfiguriert, schaue bitte in der Enterprise SSO (SAML & OIDC) Dokumentation nach, um loszulegen.

Schritt 1: Microsoft EntraID OIDC-Anwendung erstellen

-

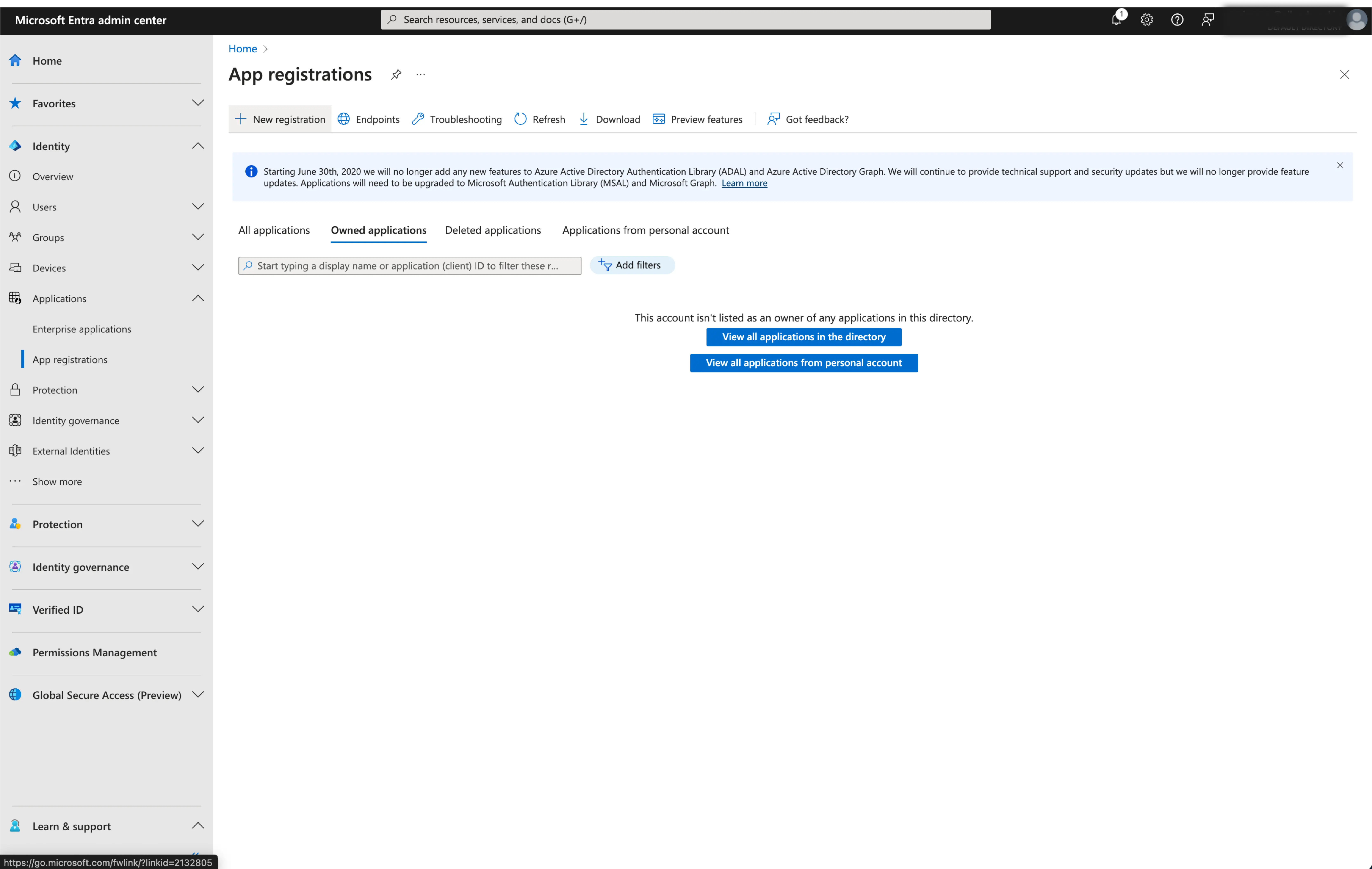

Gehe zum Microsoft Entra Admin Center und melde dich als Administrator an.

-

Navigiere zu Identity > Applications > App registrations.

-

Wähle

New registration. -

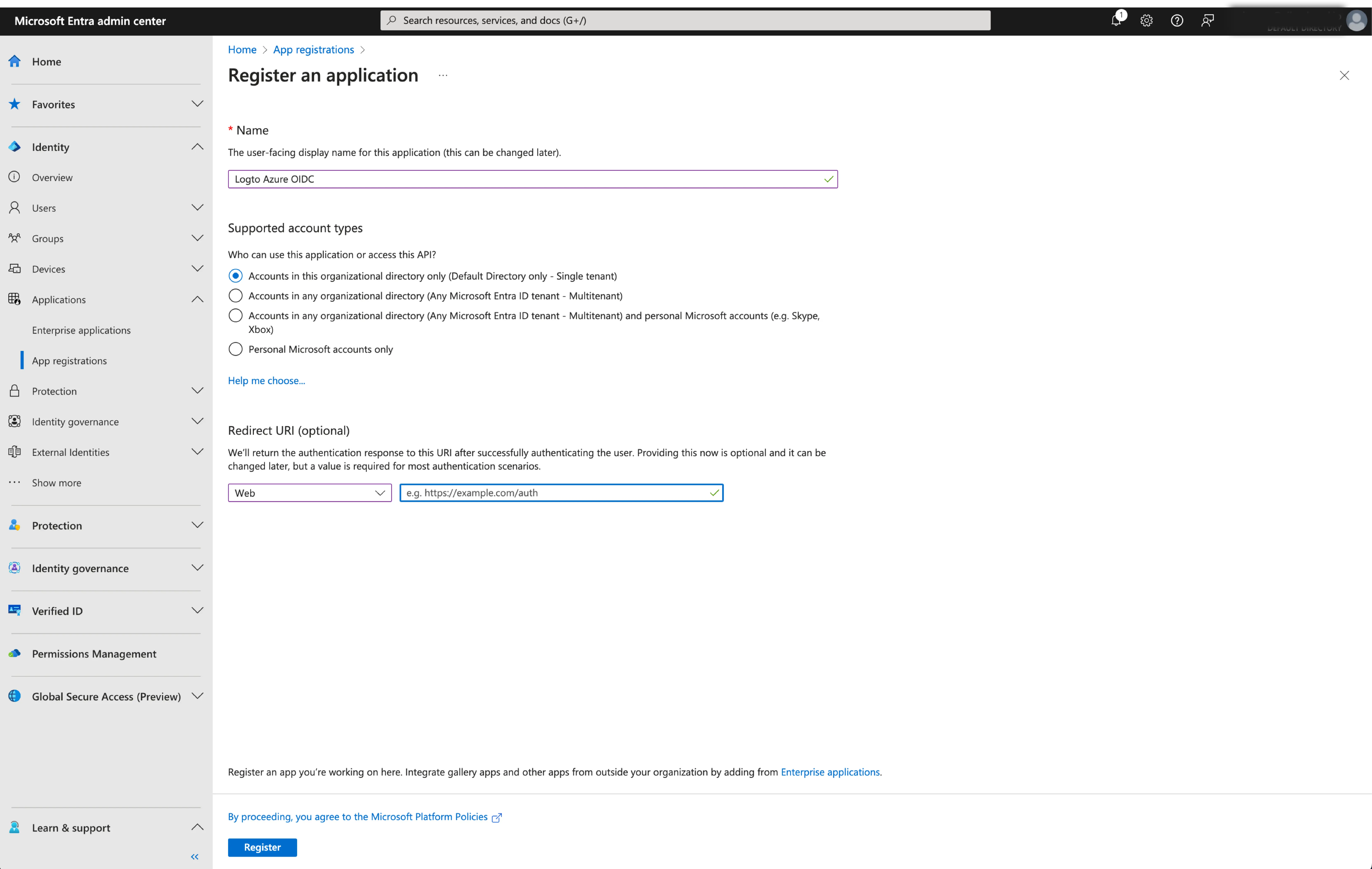

Gib den Anwendungsnamen ein und wähle den entsprechenden Kontotyp für deine Anwendung aus.

-

Wähle

Webals Anwendungsplattform. -

Kopiere und füge die

redirect URIvon Logtos SSO-Einstellungsseite ein. Dieredirect URIist die URL, zu der der Benutzer weitergeleitet wird, nachdem er sich mit Microsoft Entra ID authentifiziert hat.

- Klicke auf

Register, um die Anwendung zu erstellen.

Schritt 2: Microsoft Entra ID OIDC SSO in Logto konfigurieren

Nach dem erfolgreichen Erstellen einer Microsoft Entra OIDC-Anwendung musst du die IdP-Konfigurationen an Logto zurückgeben. Navigiere zum Tab Connection in der Logto-Konsole und fülle die folgenden Konfigurationen aus:

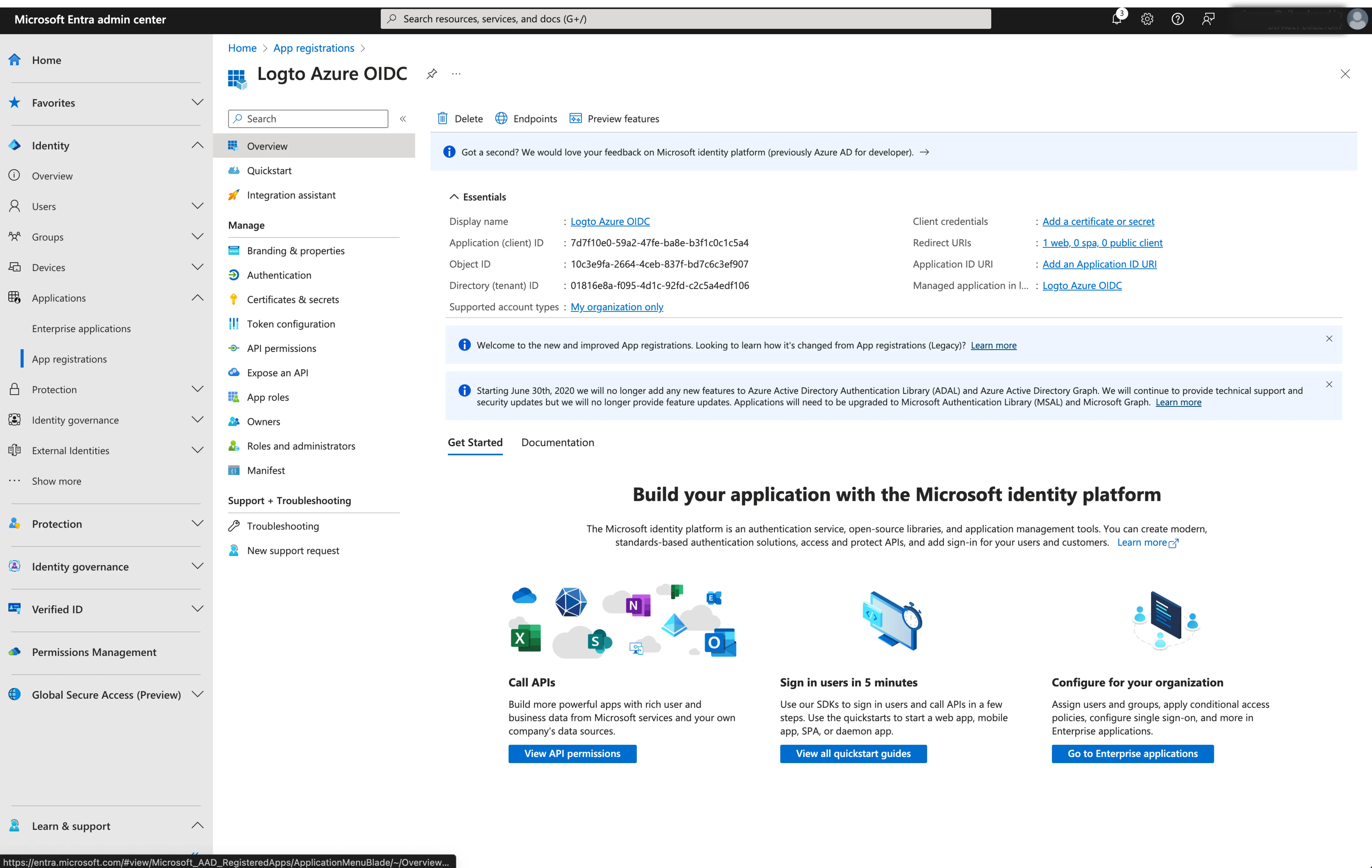

- Client ID: Ein eindeutiger Bezeichner, der deiner OIDC-Anwendung von Microsoft Entra zugewiesen wurde. Dieser Bezeichner wird von Logto verwendet, um die Anwendung während des OIDC-Flows zu identifizieren und zu authentifizieren. Du findest ihn auf der Übersichtsseite der Anwendung als

Application (client) ID.

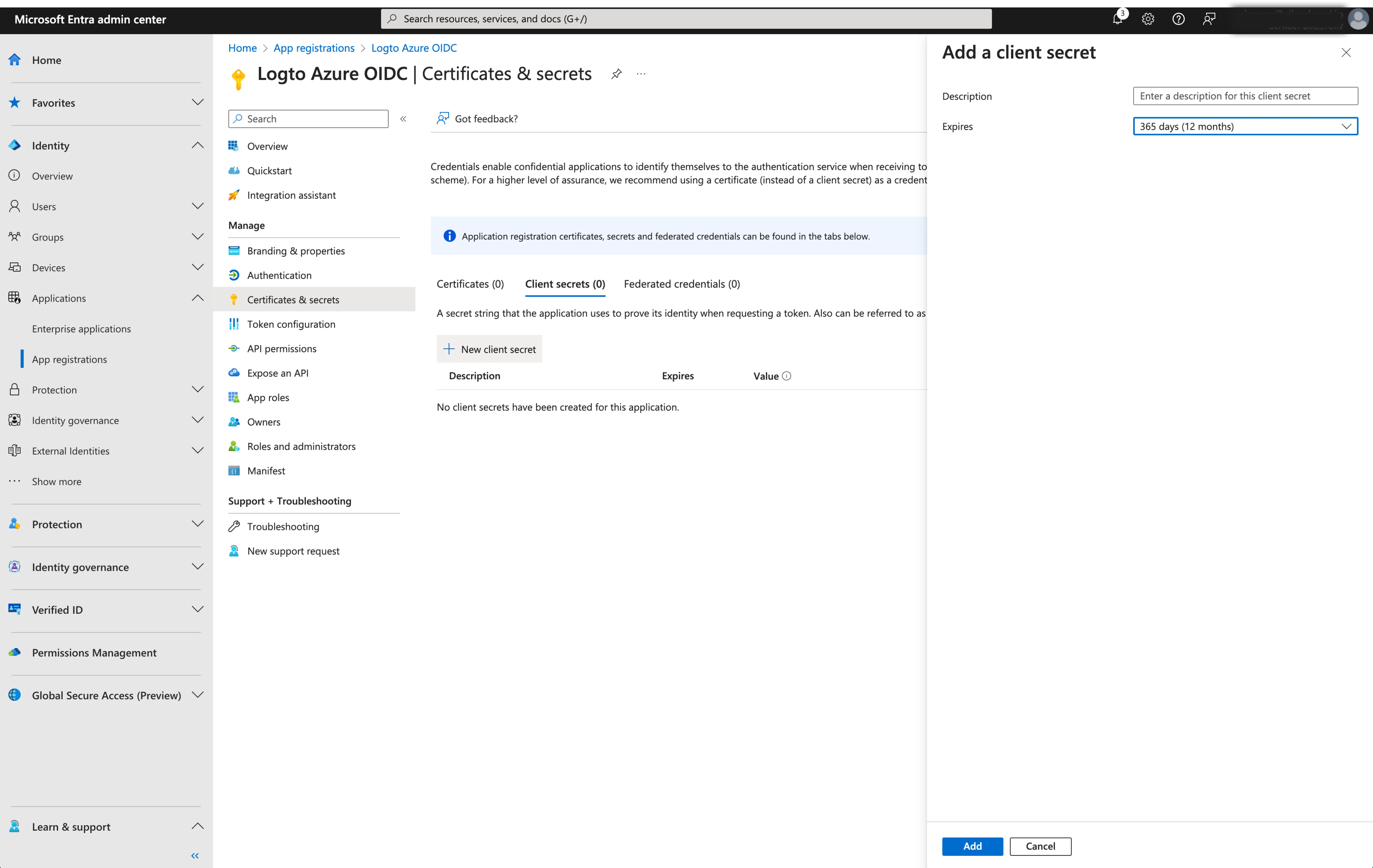

- Client Secret: Erstelle ein neues Client Secret und kopiere den Wert zu Logto. Dieses Secret wird verwendet, um die OIDC-Anwendung zu authentifizieren und die Kommunikation zwischen Logto und dem IdP abzusichern.

-

Aussteller (Issuer): Die Aussteller-URL, ein eindeutiger Bezeichner für den IdP, der den Ort angibt, an dem der OIDC-Identitätsanbieter gefunden werden kann. Sie ist ein entscheidender Bestandteil der OIDC-Konfiguration, da sie Logto hilft, die notwendigen Endpunkte zu entdecken.

Anstatt alle diese OIDC-Endpunkte manuell bereitzustellen, ruft Logto automatisch alle erforderlichen Konfigurationen und IdP-Endpunkte ab. Dies geschieht, indem die von dir angegebene Aussteller-URL verwendet und ein Aufruf an den Discover-Endpunkt des IdP gemacht wird.

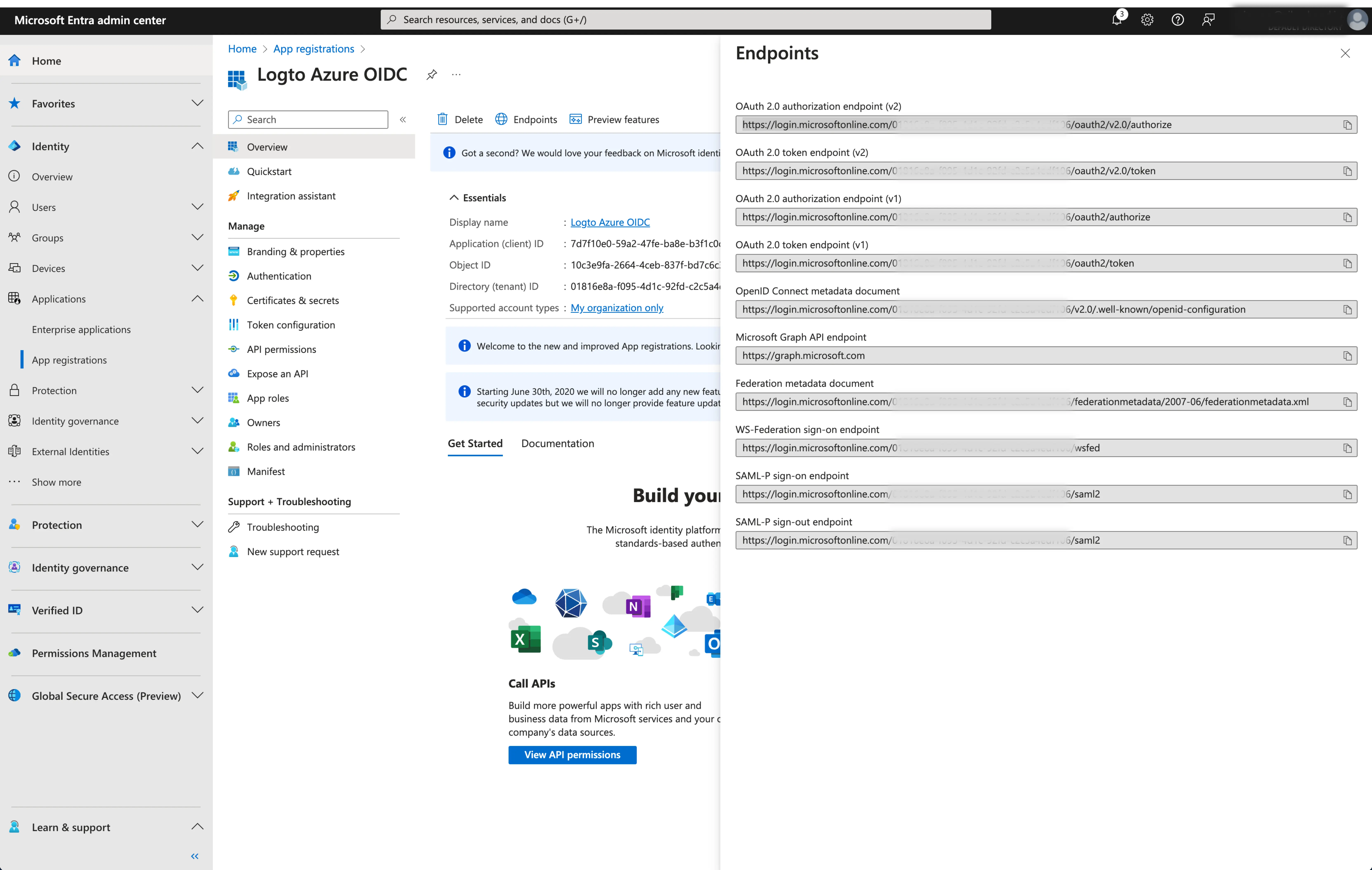

Um die Aussteller-URL zu erhalten, findest du sie im Abschnitt

Endpointsauf der Übersichtsseite der Anwendung.Suche den Endpunkt

OpenID Connect metadata documentund kopiere die URL OHNE den abschließenden Pfad.well-known/openid-configuration. Das liegt daran, dass Logto beim Abrufen der OIDC-Konfigurationen automatisch.well-known/openid-configurationan die Aussteller-URL anhängt.

- Berechtigung (Scope) (Optional): Logto fügt automatisch die erforderlichen Berechtigungen (

openid,profileundemail) zu allen Anfragen hinzu. Du kannst zusätzliche Berechtigungen als durch Leerzeichen getrennte Liste angeben, falls deine Anwendung weitere Berechtigungen oder Zugriffsebenen vom IdP benötigt.

Klicke auf Save, um den Konfigurationsprozess abzuschließen

Schritt 3: Zusätzliche Berechtigungen (Optional)

Berechtigungen (Scopes) definieren die Berechtigungen, die deine App von den Benutzern anfordert, und steuern, auf welche Daten deine App in deren Microsoft Entra ID-Konten zugreifen kann. Das Anfordern von Microsoft Graph-Berechtigungen erfordert eine Konfiguration auf beiden Seiten:

Im Microsoft Entra Admin Center:

- Navigiere zu Microsoft Entra ID > App-Registrierungen und wähle deine Anwendung aus.

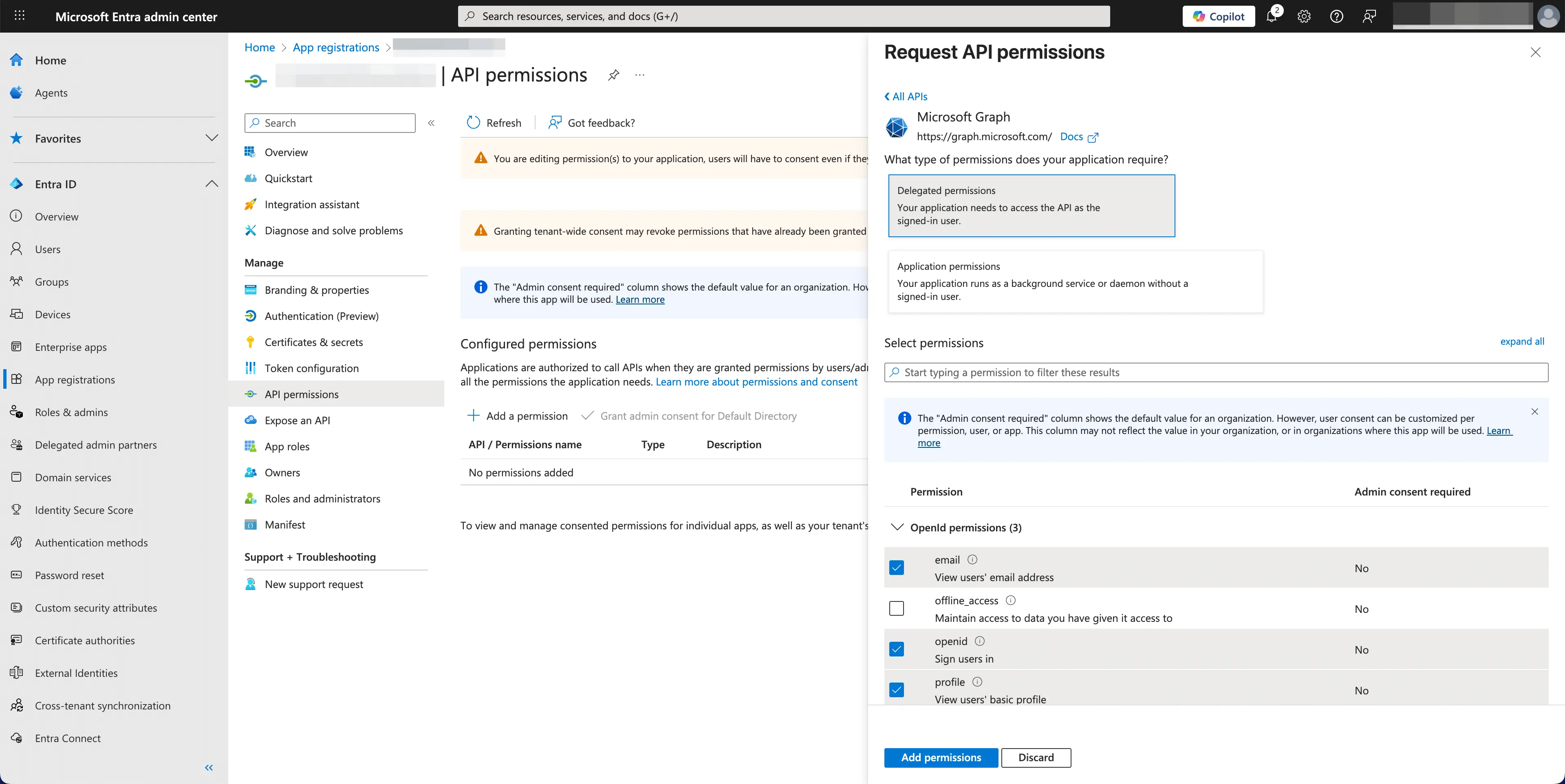

- Gehe zu API-Berechtigungen > Berechtigung hinzufügen > Microsoft Graph > Delegierte Berechtigungen.

- Wähle nur die Berechtigungen aus, die deine App benötigt:

- OpenID-Berechtigungen:

openid(Erforderlich) – Benutzer anmeldenprofile(Erforderlich) – Grundlegendes Benutzerprofil anzeigenemail(Erforderlich) – E-Mail-Adresse des Benutzers anzeigenoffline_access(Optional) – Nur erforderlich, wenn du Tokens für dauerhaften API-Zugriff speichern im Logto-Connector aktivierst und Auffrischungstokens für einen langfristigen Zugriff auf Microsoft Graph-APIs benötigst.

- API-Zugriff (Optional): Füge alle zusätzlichen Berechtigungen hinzu, die deine App benötigt. Häufig verwendete Microsoft Graph-Berechtigungen sind z. B.

Mail.Read,Calendars.Read,Files.Readusw. Durchsuche die Microsoft Graph-Berechtigungsreferenz, um verfügbare Berechtigungen zu finden.

- OpenID-Berechtigungen:

- Klicke auf Berechtigungen hinzufügen, um die Auswahl zu bestätigen.

- Wenn deine App für bestimmte Berechtigungen eine Administratorzustimmung benötigt, klicke auf Administratorzustimmung für [Deine Organisation] erteilen.

Im Logto Microsoft Entra ID Connector:

- Logto fügt automatisch die Scopes

openid,profileundemailhinzu, um grundlegende Benutzeridentitätsinformationen abzurufen. Du kannst das FeldScopesleer lassen, wenn du nur grundlegende Benutzerinformationen benötigst. - Füge

offline_accesszum FeldScopeshinzu, wenn du planst, Tokens für dauerhaften API-Zugriff zu speichern. Dieser Scope ermöglicht Auffrischungstokens für einen langfristigen API-Zugriff. - Füge zusätzliche Scopes (durch Leerzeichen getrennt) im Feld

Scopeshinzu, um weitere Daten von Microsoft Graph anzufordern. Verwende Standard-Scope-Namen, zum Beispiel:User.Read Mail.Read Calendars.Read

Wenn deine App diese Scopes anfordert, um auf die Microsoft Graph API zuzugreifen und Aktionen auszuführen, stelle sicher, dass du Tokens für dauerhaften API-Zugriff speichern im Logto Microsoft Entra ID Connector aktivierst. Siehe den nächsten Abschnitt für Details.

Schritt 4: Tokens speichern, um auf Microsoft APIs zuzugreifen (Optional)

Wenn du auf Microsoft Graph APIs zugreifen und Aktionen mit Benutzerautorisierung durchführen möchtest, muss Logto bestimmte API-Berechtigungen (Scopes) erhalten und Tokens speichern.

- Füge die erforderlichen Berechtigungen (Scopes) in deiner Microsoft Entra Admin Center API-Berechtigungskonfiguration und im Logto Microsoft Entra ID Connector hinzu.

- Aktiviere Tokens für dauerhaften API-Zugriff speichern im Logto Microsoft Entra ID Connector. Logto speichert Microsoft Zugangstokens (Access tokens) und Auffrischungstokens (Refresh tokens) sicher im Secret Vault.

- Um sicherzustellen, dass Auffrischungstokens (Refresh tokens) zurückgegeben werden, füge den

offline_accessScope zu den Berechtigungen deiner Microsoft Entra ID Anwendung hinzu und schließe ihn in die Scopes deines Logto Microsoft Entra ID Connectors ein. Dieser Scope ermöglicht es deiner Anwendung, über längere Zeiträume Zugriff auf Ressourcen zu behalten.

Schritt 5: E-Mail-Domains festlegen und den SSO-Connector aktivieren

Gib die E-Mail-domains deiner Organisation auf dem Connector-experience-Tab an. Dadurch wird der SSO-Connector als Authentifizierungsmethode für diese Benutzer aktiviert.

Benutzer mit E-Mail-Adressen in den angegebenen Domains sind ausschließlich darauf beschränkt, deinen SSO-Connector als einzige Authentifizierungsmethode zu verwenden.